你的手機(jī)可以被人無聲控制 蘋果華為無一幸免

一條條超聲波語(yǔ)音指令

你聽不見,車和手機(jī)卻被控制

浙大研究團(tuán)隊(duì)“黑”進(jìn)多個(gè)品牌硬件漏洞,谷歌蘋果華為亞馬遜無一幸免

相關(guān)廠商已接受他們的“補(bǔ)漏”建議

本報(bào)記者 章咪佳 通訊員 周煒

“我們學(xué)校有個(gè)教授,剛買了一輛特斯拉,本來我們想‘黑’進(jìn)它的導(dǎo)航系統(tǒng),導(dǎo)他去一個(gè)莫名其妙的地方,可惜車載麥克風(fēng)的密封性做得太好了。”

9月11日舉行的中國(guó)互聯(lián)網(wǎng)安全大會(huì)(2017ISC)上,浙江大學(xué)徐文淵教授在臺(tái)上發(fā)言,聽起來卻像是一個(gè)愛搞破壞的壞學(xué)生。

她和團(tuán)隊(duì),還搞了一系列類似的“破壞”——他們利用麥克風(fēng)的硬件漏洞,成功“黑”進(jìn)智能設(shè)備的語(yǔ)音助手系統(tǒng),通過發(fā)出人耳無法聽到的超聲波語(yǔ)音,讓語(yǔ)音助手執(zhí)行荒謬甚至危險(xiǎn)的指令。

他們已經(jīng)成功攻擊了多個(gè)品牌的語(yǔ)音助手系統(tǒng),谷歌的Google Assistant、蘋果的Siri、亞馬遜的Alexa、三星的S Voice、微軟的Cortana以及華為的HiVoice無一“幸免”。

目前,相關(guān)廠商已經(jīng)接受他們的“補(bǔ)漏”建議,正召集研發(fā)人員研究對(duì)策,讓產(chǎn)品變得更加安全。

你的手機(jī)可以被人無聲控制

你一覺醒來,從睜開眼睛開始,所有的事物,都不必親力親為,聲音可以喚醒一切:打開窗簾,啟動(dòng)咖啡沖泡,聲控解鎖,開啟自動(dòng)駕駛。這已經(jīng)是可以想象到的未來的智能生活。

但假如它們?cè)谀悴恢X的情況下出了問題呢?家里的語(yǔ)音助手裝置,反而成了外部竊聽的通道;你的汽車執(zhí)行了異常的導(dǎo)航指令,突然來個(gè)急轉(zhuǎn)彎或急剎車。它們其實(shí)都是受到了語(yǔ)音攻擊。

徐文淵教授說,語(yǔ)音助手的工作原理,就是通過麥克風(fēng)接收人類語(yǔ)音,語(yǔ)音識(shí)別系統(tǒng)進(jìn)行識(shí)別,把語(yǔ)音轉(zhuǎn)化為數(shù)字文本指令,系統(tǒng)依文本指令執(zhí)行操作。

一般來講,人耳可以聽到的聲音在20至20000赫茲之間,而徐文淵團(tuán)隊(duì)發(fā)起的語(yǔ)音攻擊,用的是20000至40000赫茲的超聲波語(yǔ)音指令。它像海豚的叫聲一樣,人耳是聽不見的。

錢報(bào)記者在浙江大學(xué)見識(shí)了一回這樣的“無聲攻擊”。

在浙大電氣工程學(xué)院的智能系統(tǒng)安全實(shí)驗(yàn)室(USSLab)里,研究生張國(guó)明等通過超聲波發(fā)射裝置,操控Amazon Echo(亞馬遜開發(fā)的一款語(yǔ)音購(gòu)物助手設(shè)備),悄無聲息地在亞馬遜網(wǎng)站上下單了一箱牛奶,用的正是徐文淵的賬號(hào),而她正在一步之遠(yuǎn)的地方和同事熱烈討論著,毫無察覺。

問題出在一款麥克風(fēng)的硬件上。谷歌、特斯拉、亞馬遜、微軟、蘋果、三星、華為等多個(gè)品牌的產(chǎn)品,均使用這一款麥克風(fēng)。團(tuán)隊(duì)成員冀曉宇老師解釋,團(tuán)隊(duì)在發(fā)表相關(guān)論文前,已經(jīng)向所涉及的廠商發(fā)去了“補(bǔ)漏”建議。

攻擊,是為了更加安全

發(fā)現(xiàn)問題的人,一定要比真正搞破壞的人快一步。徐文淵課題組每天都在打開腦洞:什么環(huán)節(jié)可能被攻擊?

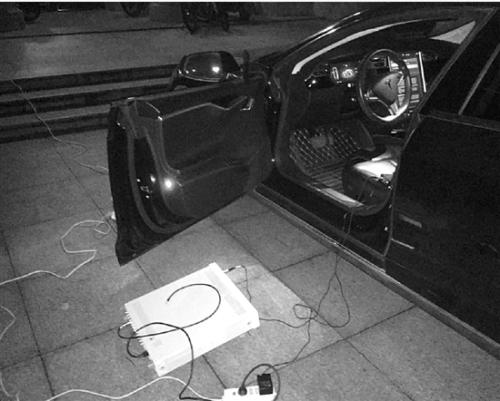

這不,浙大的“X教授”就倒霉了,他新買的特斯拉 Model S 85,也成為了被攻擊對(duì)象。

“我們本來想攻擊特斯拉的導(dǎo)航系統(tǒng)和娛樂系統(tǒng),但是沒有得手。麥克風(fēng)被包裝在一個(gè)塑料殼中,密封性很好,必須將麥克風(fēng)從車體內(nèi)拆卸出來才能實(shí)現(xiàn)攻擊。”一位同學(xué)說。

畢竟是老師的車,大家就放了它一馬。

但特斯拉可不是第一次被“黑”。2016年,徐文淵和另外兩位中國(guó)科學(xué)家通過無線電波、聲和光,成功“欺騙”了一輛特斯拉的傳感器,導(dǎo)致它在自動(dòng)駕駛狀態(tài)下,“眼睛”失效了。

對(duì)此,特斯拉官方回復(fù):“我們非常欣賞 Wenyuan(徐文淵)團(tuán)隊(duì)對(duì)自動(dòng)駕駛系統(tǒng)傳感器的攻擊,我們將會(huì)和 Wenyuan 的團(tuán)隊(duì)共同研究,如何應(yīng)對(duì)這樣的攻擊。”

徐文淵的名字,后來上了特斯拉安全研究員名人堂。

徐文淵自己的私家車也為此遭過殃。2011年時(shí),徐文淵還在美國(guó)南卡羅萊納大學(xué)任教。當(dāng)時(shí),美國(guó)出臺(tái)一項(xiàng)新規(guī):所有的新車,必須安裝胎壓監(jiān)測(cè)系統(tǒng)。學(xué)生拆了她的車,并通過發(fā)送無線信號(hào),讓車上的胎壓監(jiān)測(cè)控制器“謊報(bào)”胎壓。

因?yàn)檫@次攻擊,幾大汽車廠商開始重新設(shè)計(jì)通信協(xié)議,新一代的胎壓監(jiān)測(cè)器有效避免了這一缺陷。

?

相關(guān)鏈接:

被騙后男子“拜師學(xué)藝” 先鎖對(duì)方手機(jī)后要錢解鎖初中男生沉迷王者榮耀 手機(jī)被奪欲跳樓獲救

12歲男孩沉迷王者榮耀 手機(jī)被奪欲跳樓獲救

重慶破獲全國(guó)護(hù)士執(zhí)業(yè)資格考試組織作弊案 手機(jī)APP招收學(xué)員網(wǎng)傳考試答案

708次競(jìng)價(jià)27萬(wàn)元網(wǎng)拍競(jìng)得二手蘋果手機(jī) 兩惡作劇者被罰

?

·凡注明來源為“海口網(wǎng)”的所有文字、圖片、音視頻、美術(shù)設(shè)計(jì)等作品,版權(quán)均屬海口網(wǎng)所有。未經(jīng)本網(wǎng)書面授權(quán),不得進(jìn)行一切形式的下載、轉(zhuǎn)載或建立鏡像。

·凡注明為其它來源的信息,均轉(zhuǎn)載自其它媒體,轉(zhuǎn)載目的在于傳遞更多信息,并不代表本網(wǎng)贊同其觀點(diǎn)和對(duì)其真實(shí)性負(fù)責(zé)。

bd9d8c35-ad71-4800-8bbb-4e0c07612fbe.jpg)

e44734e6-7d89-4e0e-9f79-2c19dfadbb00.jpg)

4374a049-4759-4b02-955d-6d49d81d0f1a.jpg)

bb2b13b0-5c48-4522-89b6-9380605f03bf.jpg)

61ad0eec-0ab0-4213-8cc3-2077271f2756.jpg)

ccb95108-1364-4772-abd6-c4989f9c3a27.jpg)

8739a4e8-4b62-4502-b5ff-b5c177589ce8.jpg)

7c879836-b54b-414d-a47c-7c8709c97f13_zsize_watermark.jpg)